PROTOCOLOS VTP-STP

1.Luego de estar configurados S1,S2,S3 y S4 con VLAN soporte, ventas, vigilancia y administrativos se borraran configuraciones a S2,S3,S4 y a S1 se deja intacto con las configuraciones de VLAN.

2. Borramos Switches S2,S3,S4 borramos configuraciones de Nvram y directorio VLAN.dat de la memoria flash.

3. Configuramos Switches S1, S2, S3, S4 con el protocolo VTP.

Nota: configuramos S1 en modo server cuando colocamos el comando: vtp mode server

y los Switches S1, S2, S3, S4 en modo cliente: vtp mode client. Asignamos un dominio al cual todos los Switches se van a comunicar por medio de el protocolo VTP al servidor y todas las configuraciones echas en este switche servidor se comunican con los demas.

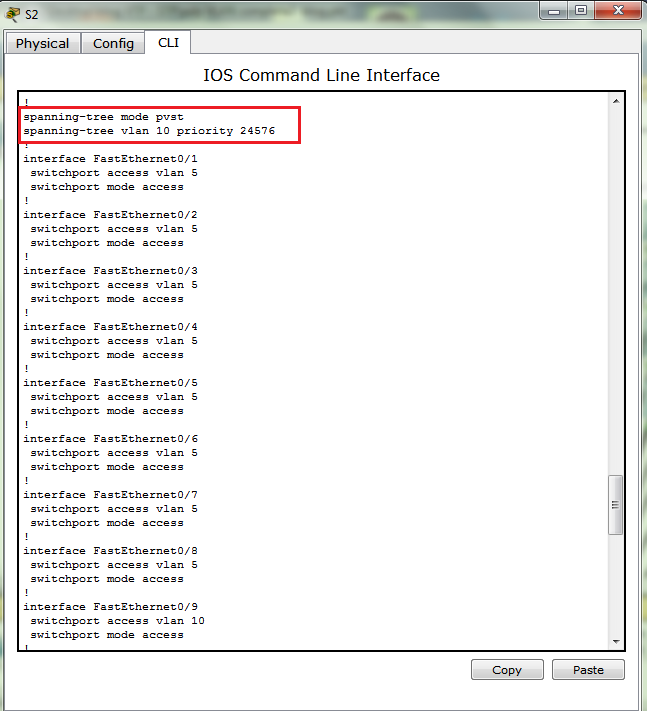

4. Luego configuramos protocolo STP en Switches S1,S2,S3,S4 para eliminar bucles y proporcionar redundancia.

Asignamos la VLAN que vamos a colocar como raiz

5. Agregamos conexión de redundancia para evitar caídas entre los Switches y proporcionar una estabilidad en la red.

Se agrega cable de S1 a S4 por puertos Fast heternet para evitar caída entre los demás Switches

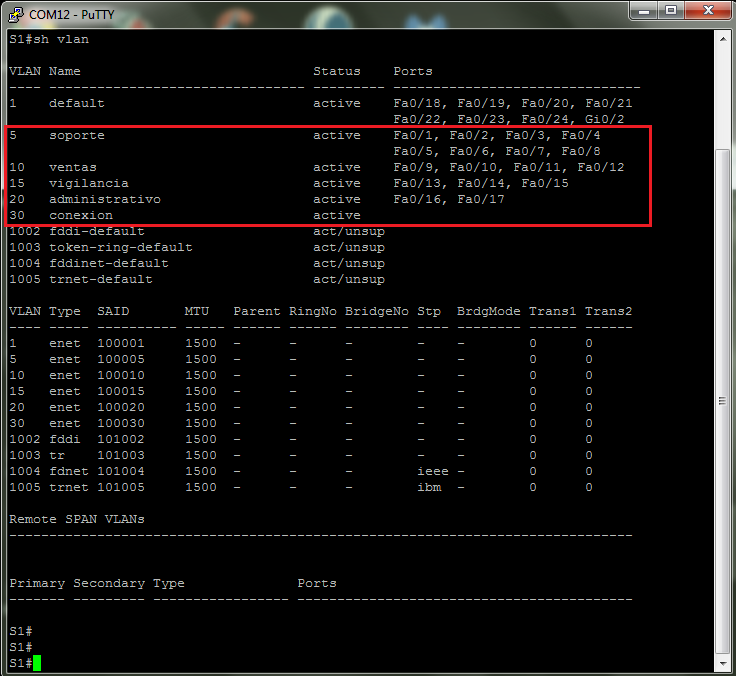

6. Hacemos comandos de verificacion Show raiz

Verificamos que la vlan asignada este como prioritaria con el comando: show spanning-tree active

7. Verificamos los nombres de las VLAN y sus puertos asignados a cada una de ellas estén correctamente asignadas.

Verificar que el nombre que se asigno VLAN 5 sea soporte y que se agregaron interfaces o puertos de el Fast ethernet 1 al 8 con el comando: Show vlan

8. Podemos verificar la prioridad, configuración de los puertos y el modo de configuración troncal de los puertos Gigabit 1 y 2

El comando utilizado es: show running-config

COMANDOS UTILIZADOS

(config)#vlan 5

(config-if-vlan)#name prueba

(config-if-vlan)#exit

(config)#interface range fastEthernet 0/1-8

(config-if-range)# switchport mode access

(config-if-range)# switchport access vlan 10

(config-if-range)# do sh vlan

(config)#interface range fastEthernet 0/11

(config-if-)# switchport mode access vlan X

(config-if-)# do sh vlan

Configurar puertos Gbit en modo troncal

(config)#interface range gigabitEthernet g0/1-2

(config-if-range)# switchport mode trunk

(config-if-range)# switchport trunk native vlan X

(config-if-range)# switchport mode trunk native vlan X

(config-if-range)# do sh vlan

(config)#vtp mode server/client/transparent

(config)#vtp domain xxx

(config)#vtp password xxx

comando para implementar preoridad

(config)#spanning-tree vlan <id-vlan> root (primary -- secondary)

ver procesos de VLAN que tiene el dispositivo comando de verificacion STP

#show spanning-tree active

ERRORES Y SOLUCIONES

Cuando configure el comando VTP para que la configuracion de Switche S1 servidor entregara a los demas Switches, no me funciono ya que me encontre con que no habia configurado las troncales en los demas Switches ni el dominio luego de haber corregido el problema asignando troncales a S2,S3,S4 y dominio se hacen pruebas verificando con comando show vlan y mediatamente se resolvió el problema

CONCLUSIONES

-Se da solucion al momento de configurar una red por la ayuda de la redundancia.

-El protocolo VTP nos ahorra gran cantidad de tiempo y nos evita trabajo a la hora de configurar VLAN y asignar sus nombres.

-El protocolo STP nos permite trabajar en la red y estabilizarla mientras se organiza un problema en la red o se hace una configuración.

-Conectar correctamente los cables para generar redundancia es muy importante para que nuestra labor funcione debidamente.

Enrutamiento de VLAN Físico

POR:

Yuly Paulina Ramirez

Yeison Arley Orozco

1. Conectamos Router por consola a PC en este caso por puerto COM12, ingresamos a Putty.

Procedemos con la configuración Basica de protección de contraseñas y administracion remota.

Esto aplica tambien para el Switche

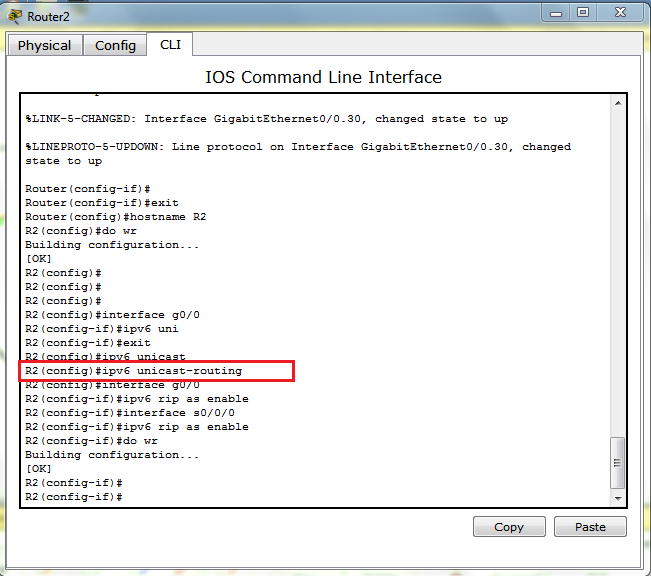

2. Configuramos enrutamiento de VLAN.

ingresamos ala interface o el puerto por donde vamos a enviar las múltiples puertas de enlace o Gateway asigando a cada VLAN. Entramos a la interface g0/0 luego entramos con el comando que posee el protocolo (dot1q) para elegir la VLAN correspondiente colocando direcciones IP que vamos a tener como Gateway, por ultimo salimos de las configuraciones de Gateway y subimos la interface g0/0 para que esta encienda.

3. Visualizamos nuestra configuración y verificamos.

podemos ver que se crearon tres puertos virtuales correspondiendo a su VLAN asignada.

4 Verificamos configuraciones de asignación de VLAN en Switche.

5. Procedemos con las conexiones

Conectamos cableado desde g0/0 de router con g0/1 del Switche

Conectamos PC1 y PC2 a Switche para hacer pruebas de Ping y verificar la configuración de enrutamiento en los puertos configurados.

6. Verificamos configuración con ping desde PC1 soporte a PC2 Ventas que estan en diferente VLAN.

podemos ver su dirección IP y el Gateway asignada al Host para hacer dicha prueba.

.

7. Verificamos configuración con ping desde PC2 Ventas a PC1 Soporte que estan en diferente VLAN.

podemos ver su dirección IP y el Gateway asignada al Host para hacer dicha prueba.

8. Verificamos configuración con ping desde PC1 Vigilancia a PC2 Administrativo que estan en diferente VLAN.

podemos ver su dirección IP y el Gateway asignada al Host para hacer dicha prueba.

9. Verificamos configuración con ping desde PC2 Administrativo a PC1 Vigilancia que estan en diferente VLAN.

podemos ver su dirección IP y el Gateway asignada al Host para hacer dicha prueba.

COMANDOS UTILIZADOS

Configurar nombre:

(config)#hostname xxx

limitaciones contraseña al dispositivo:

(config)#enable password xxx

(config)#enable secret xxx

contraseña terminal

(config)#line console 0

(config)#password xxx

(config)#login

para encriptar contraseñas

(config)#service password-encryption

contraseña para remoto:

(config)#line vty 0 4

(config)#password xxx

(config)#login

Mensaje de advertencia para limitar acceso a los dispositivos

(config)#banner motd #xxxxxxx#

Guardar configuracion

#copy running-config startup-config

o #wr

(config)#vlan X

(config-if-vlan)#name XXXXX

(config-if-vlan)#exit

(config)#interface range fastEthernet 0/1-8

(config-if-range)# switchport mode access

(config-if-range)# switchport access vlan XX

(config-if-range)# do sh vlan

Configurar puertos Gbit en modo troncal

(config)#interface range gigabitEthernet g0/1-2

(config-if-range)# switchport mode trunk

(config-if-range)# switchport trunk native vlan X

Configurar interface virtula en router (enrutamiento de VLAN)

(config)#interface f0/0.xx

(config-subif)#encapsulation dot1q xx

(config-subif)#ip address xxx.xxx.xx.x xxx.xxx.xxx.x

(config-subif)#no shutdown

Borrar configuraciones de la memoria Nvram del Swtche y Router

#erase startup-config

#reload

Borra todoas las VLAN de la memoria Flash en Switche

#delet flash:vlan.dat

#reload

ERRORES Y SOLUCIONES

Luego de terminada todas las configuraciones y mirar los pantallazos Show de verificación nos encontramos con problemas de ping de PC1 a PC2 cuando estábamos probando cada uno de los Gateway asignadas a sus VLAN, despues de haber hecho varias pruebas nos enteramos que el Antivirus instalado en PC2 nos estaba bloqueando los ping realizados por PC1 a PC2 desactivamos el antivirus y la prueba se realizo correctamente.

CONCLUSIONES

Yuly Ramirez

-En este tipo de configuracion se debe utilizar solamente para envío de Datos no de Video ni Voz.

-Aprendí como configurar un router para la comunicación entre redes diferentes.

-Comprendí por que cada área no se podía comunicar entre ellas ya que cada VLAN posee un dominio de Broadcast independiente.

-Entendí el objetivo de las múltiples subinterfaces en un router que ya que los dispositivos en dichas vlan envían un tráfico a través del router hasta llegar a otras vlan siendo así una interfaz física única que enruta el tráfico entre múltiples vlan en una red y ahorrando así costos.

CONCLUSIONES

Yeison Orozco

-El enrutamiento de VLAN nos permite comunicar varios equipo de diferentes áreas.

-Los ping generados entre los equipos nos ayudan a verificar nuestro trabajo entre áreas diferentes y poder dar por concluido nuestra labor.

-La disminución de puertos nos da una gran economía pero menos velocidad de transmisión.

-Los Host deben estar configurados correctamente sin impedir que un firewall o un antivirus nos generen grabes inconvenientes.

Enrutamiento de VLAN .PKT

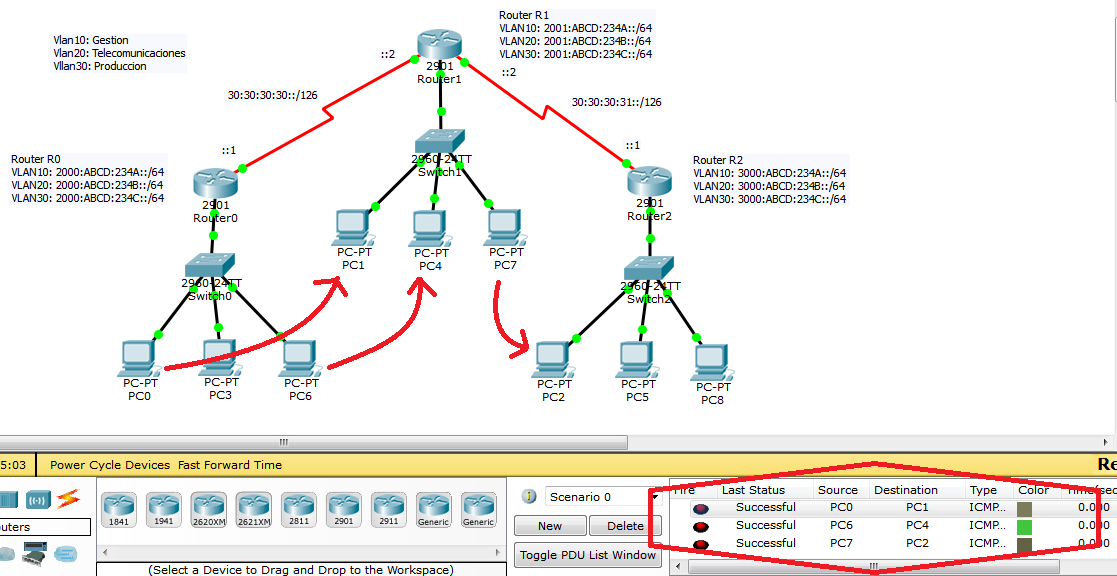

1. Agregamos un Router modelo 1941 para configurar y establecer un modo de enrutamiento multiple

2. Se hacen configuraciones basicas de seguridad en Router.

Se agregan configuraciones como el nombre y contraseñas de seguridad.

3. Configuramos puerto g0/0 como virtual para utilizar en este caso cuatro sub redes.

Elegimos la interface g0/0 que vamos a dividirla para cuatro áreas quien cada una de ella esta configurada en el Switche como VLAN 5,10,15 y 20 para esto vamos a implementar un nuevo protocolo llamado: dot1q, este nos virtualiza la cantidad de puertos deseados colocando al lado el numero de la VLAN correspondiente.

4. Verificamos configuraciones en Router.

Miramos que las direcciones IP asignadas que son el Gateway de los host de cada una de sus áreas correspondan con la VLAN.

5. Se agregan puertas de enlace (gateway) a todos los PC dependiendo el area se coloca su Gateway.

Se tomaron pantallazos de 4 PC de diferente área para comparar la diferencia que se tiene en sus Gateway.

6. Luego de que todos y cada uno de los Host esten configurados con su Gateway correctamente se hacen pruebas de Ping. Entre todos los equipos deben comunicarse.

Se ve se en la imagen como PC1 hace ping a PC61, PC60 a PC10 y PC48 a PC39.

COMANDOS UTILIZADOS

Configurar nombre:

(config)#hostname xxx

limitaciones contraseña al dispositivo:

(config)#enable password xxx

(config)#enable secret xxx

contraseña terminal

(config)#line console 0

(config)#password xxx

(config)#login

para encriptar contraseñas

(config)#service password-encryption

contraseña para remoto:

(config)#line vty 0 4

(config)#password xxx

(config)#login

Mensaje de advertencia para limitar acceso a los dispositivos

(config)#banner motd #xxxxxxx#

Guardar configuracion

#copy running-config startup-config

o #wr

Configurar interface virtula en router (enrutamiento de VLAN)

(config)#interface g0/0.xx

(config-subif)#encapsulation dot1q xx

(config-subif)#ip address xxx.xxx.xx.x xxx.xxx.xxx.x

(config-subif)#no shutdown

(config)#exit

(config)#interface g0/0

(config-if)#no shoutdown

#show ip interface brief

ERRORES Y SOLUCIONES

Después de tener configurado el Router me encontre con que el área de soporte no me estaba comunicando con las demás áreas verifique errores en configuraciones del Router o VLAN en Switche pero todo estaba bien a lo ultimo me entere que me equivoque con el Gateway de toda el área de soporte, corregí el gateway e inmediatamente empezaron a comunicar con los otros equipos

CONCLUSIONES

-Tener muy presente las configuraciones de Gateway en cada uno de los host de acuerdo a su área.

-El Router nos permite la comunicación entre áreas diferentes haciendo posible el intercambio de archivos e informacion.

-Tener buena lógica en la configuración entre dispositivos para que halla una buena comunicación

-conectar los equipos adecuadamente para tener un correcto funcionamiento de estos