1.Desde

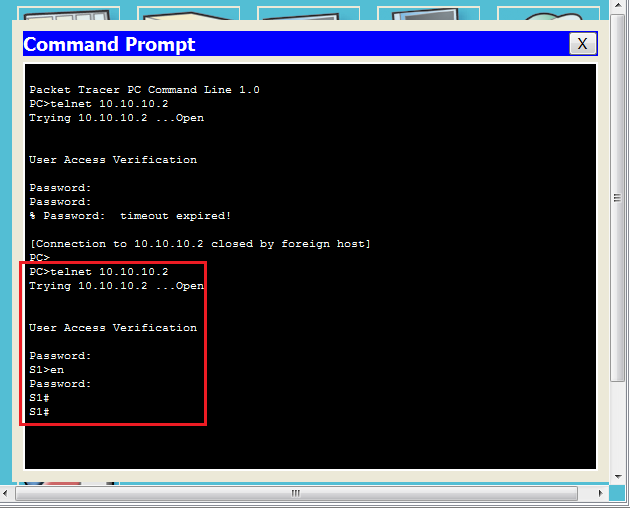

el símbolo del sistema en la PC1, se acceda a Switch S1 mediante Telnet. La contraseña

de los modos EXEC del usuario y EXEC privilegiado es cisco

|

| Se ingresa desde PC1 a S1 por Telnet: telenet 10.10.10.2 pass es: cisco en ambos |

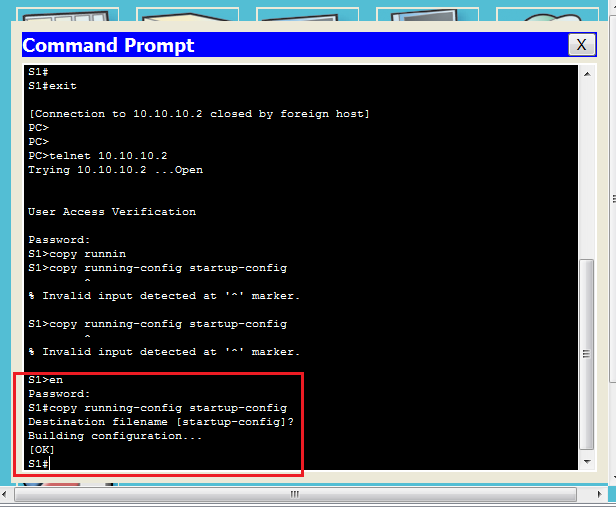

2.Se Guarda la configuración actual, de manera que se pueda revertir cualquier error que cometa reiniciando el S1.

|

| Se guardan cambios con el comando #copy running-config startup-config |

3.Se debe cifrar contraseñas se introduce comando y se verifican que las contraseñas esten cifradas

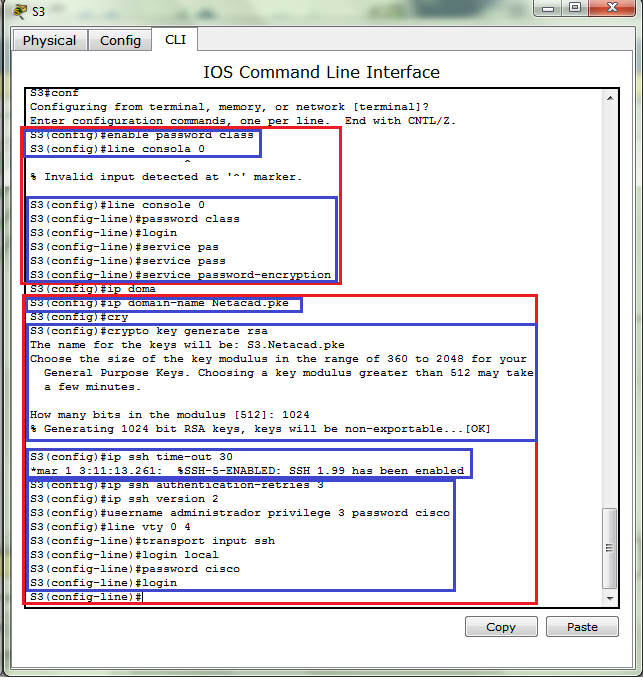

5.Se crear un usuario de SSH y se reconfiguran las líneas VTY para que solo admitan acceso por SSH

- Se crea usuario llamado Administrator con la contraseña cisco

- Se guarda configuración

- Se verifica versión y autenticación de SSH

6.Se configura las líneas VTY para que solo permitan el acceso remoto mediante SSH.

Se verifica conexión a Telnet y no permite la entrada ya que al configurar VTY a modo SSH asegura la conexión obligando al usurio a utilizar SSH.

En el recuadro azul podemos ver que no permite la entrada a Telnet y dice: conection to 10.10.10.2 closed by foreign host.

7. Se cierra seccion Telnet se inicia seccion SSH se verifica entrada con el usuario y contraseña que asignamos anteriormente con el comando (config)#username administrator privilege 3 password cisco.

se debe copiar en el PC de esta manera: ssh -l administrator 10.10.10.2 luego de esto ingresar el pasword que en este caso es cisco y ya tenemos conexión por SSH

2. Se verifica la seguridad del puerto:

3. Se verifica seguridad de los puertos con el comando Show running nos encontramos con las restricciones correctamente configuradas en las interface 1 y 2 y que las demás interfaces 3 hasta la 24 se encuentran apagadas.

4. Para hacer pruebas de seguridad se conecta PC malicioso en puerto o interface 3 y vemos que se encuentra apagada mostrando en la topografía los puntos en color rojo

5. Se habilita puerto 3 y verificamos que PC malicioso hace ping con PC1 y PC2.

Esto quiere decir que si por algun motivo dejamos un puerto utilizable alguien puede atacar la red

6 Podemos apreciar como se ingreso comando para activar interface 3 y finalizada la prueba nuevamente debemos apagar esta interface

7. Se desconecta PC2 y se conecte la PC portátil maliciosa al puerto de la PC2. Se verifica que la

PC portátil maliciosa no pueda hacer ping a la PC1.

Esto debido a que los interfaces 1 y 2 están configuradas bajo unas restricciones configuradas anteriormente que no permiten que PC malicioso entre en la red.

8. Verificamos infracciones cometidas en puerto o interface 2 del Switch, encontramos como se agrega en el listado que la interface 2 ha sido apagada y nos muestra la direccion fisica del PC malicioso que quería realizar dicha conexión o ataque mal intencionado.

9. Se desconecta la PC portátil maliciosa y se vuelve a conectar la PC2. Se verifica que la PC2 pueda

hacer ping a la PC1 Se guarda configuraciones con comando WR y listo con esta serie de pruebas podemos confirmar que nuestra configuracion de seguridad para Switche S1 fue concluyente.

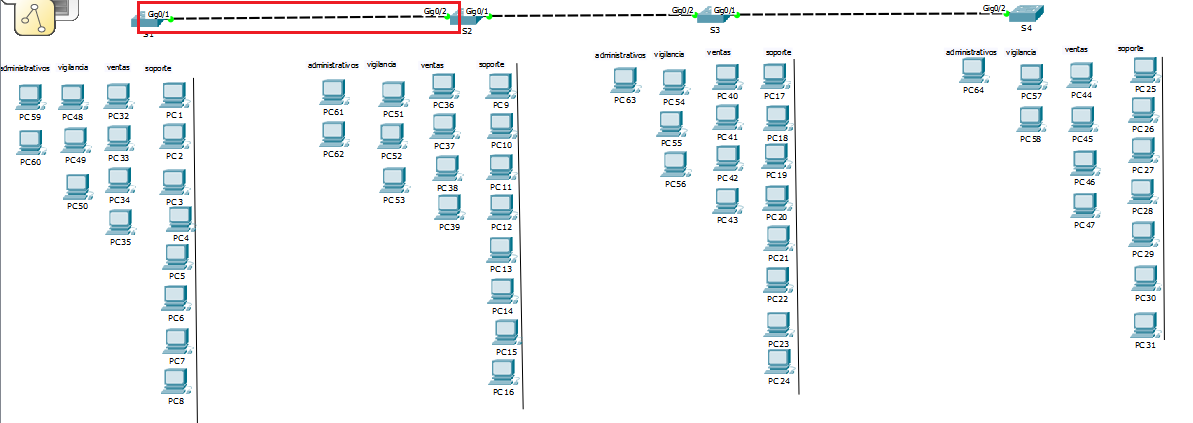

CONFIGURACIÓN DE VLAN

Se deben activar todas las interfaces VLAN configuradas de cada área, aplica para S1,S2,S3,S4.

Se conectan Switches por puertos Gigabit configurados en modo troncal, sucesivamente con los demas Switches

Se ingresa direcciones IP a los host de acuerdo al los rangos VLCM respetando cada una de las areas esto apica para 31 host de soporte, 16 host de ventas, 11 host de vigilancia y 6 host administrativos.

En las fotos solo podemos apreciar 4 host siendo cada uno de una area diferente

Se conectan Host con Switches respetando cada uno de los puertos configurados en la VLAN de su área esto aplica tambien para S1,S2,S3,S4.

Es decir si en S1 se configuraron puertos de 1 a 8 para soporte, los Host de soporte se conectan del puerto 1 al 8 en el Switch.

Se conectan todos los host con los Switches ya configurados y en sus puertos de cada área

Por ultimo probamos que nuestra configuración de acceso remoto con SSH que aplicamos anteriormente a los Switches S1,S2,S3,S4 halla quedado correctamente.

Ejemplo: Accedemos desde un host que corresponda a la misma VLAN configurada. Por medio de cmd establecemos conexion SSH en este caso con Switche S3.

|

| Se cifran contraseñas con el comando: (config)#service password-encryption |

4.No es recomendable utilizar Telnet, porque los datos se transfieren como texto no cifrado. Por lo tanto, es mejor utilizar SSH en lo mejor posible.

-Se configura nobre del dominio netacad.pka.

-Se generan las claves RSA con la longitud de clave 1024

|

| Se agrega dominio con el comando: (config)#ip domain-name netacad.pka Se generan claves RSA con el comando: (config)#crypto key generate rsa |

5.Se crear un usuario de SSH y se reconfiguran las líneas VTY para que solo admitan acceso por SSH

- Se crea usuario llamado Administrator con la contraseña cisco

- Se guarda configuración

- Se verifica versión y autenticación de SSH

|

| Se configura y se crea usuario SSH con comando: (config)#username administrator privilege 3 password cisco |

6.Se configura las líneas VTY para que solo permitan el acceso remoto mediante SSH.

Se verifica conexión a Telnet y no permite la entrada ya que al configurar VTY a modo SSH asegura la conexión obligando al usurio a utilizar SSH.

En el recuadro azul podemos ver que no permite la entrada a Telnet y dice: conection to 10.10.10.2 closed by foreign host.

|

| Para configurar VTY se utilizan los siguientes comandos: (config)#ip ssh version 2 config)#line vty 0 4 (config-line)#transport input ssh (config-line)#login local (config)#ip ssh version 2 |

7. Se cierra seccion Telnet se inicia seccion SSH se verifica entrada con el usuario y contraseña que asignamos anteriormente con el comando (config)#username administrator privilege 3 password cisco.

se debe copiar en el PC de esta manera: ssh -l administrator 10.10.10.2 luego de esto ingresar el pasword que en este caso es cisco y ya tenemos conexión por SSH

|

| Para ingresar a SSH devemos entrar de esta manera: ssh -l administrator 10.10.10.2 luego ingresar el pasword |

COMANDOS UTILIZADOS

#copy running-config startup-config

agregar nombre de dominio

(config)#ip domain-name XXXX

Cifrar claves RSA configurar longitud de bits

(config)#crypto key generate rsa

Cifrar claves RSA configurar longitud de bits

(config)#crypto key generate rsa

Habilitar de SSH version 2

(config)#ip ssh version 2

Crear usuario SSH con 3 intentos y contraseña

(config)#username xxxxxx privilege 3 password xxxx

Linea donde se aplicara el SSH

(config)#line vty 0 4

Activa el SSH en la Line VTY

(config-line)#transport input ssh

Para que se haga uso del usuario

(config-line)#login local

ERRORES Y SOLUCIONES

Luego de hacer todas las configuraciones me encontré con que no me daba conexión con ssh ya que cuando estaba entrando a ssh el comando de entrada que utilizaba no era el correcto y la contraseña nunca me funcionaba según el error era este: ssh -l s1 10.10.10.2 y de esta manera no me va a funcionar el usuario que configure en el switch, luego me di cuenta que se debe hacer así:

ssh -l administrator 10.10.10.2 y así tomo el usuario y contraseñas configuradas anteriormente.

CONCLUSIONES

-Puse en practica algunos comandos para la configuración basica de este y adquiri nuevos comandos para configurar en ssh que me fueron de gran utilidad.

-Aprendi a configurar la seguridad de un switch a través de un PC por medio de Telnet.

-Entendí que una adecuada configuración y un uso adecuado de los comandos por parte de el administrador promete una gran seguridad de la red y que esto es fundamental.

-Un correcto orden a la hora de configurar estos equipos por parte del administrador se vera reflejado en el entorno de la seguridad y protección de la red

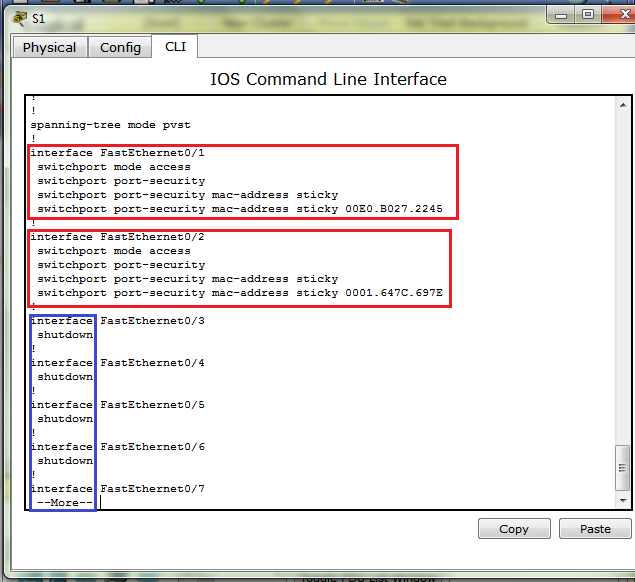

SEGURIDAD DE PUERTO DE SWITCH

1.

- Se accede a la línea de comandos del S1 y se habilita la seguridad de puertos en Fast Ethernet 0/1 y 0/2.

- Se establezca la seguridad máxima, de modo que solo un dispositivo pueda acceder a los puertos Fast Ethernet 0/1 y 0/2.

- Se proteja los puertos de modo que la dirección MAC de un dispositivo detecte de forma dinámica y se agregue a la configuración en ejecución.

- Se establece la infracción de manera que no se deshabiliten los puertos Fast Ethernet 0/1 y 0/2 cuando se produzca una infracción, y para que se descarten los paquetes de origen desconocido.

- Se deshabilitan todos los demás puertos que no se van a utilizar

2. Se verifica la seguridad del puerto:

- Se hace ping de PC1 a PC2

|

| Se envia un paquete de PC1 a PC2 funciona correctamente |

3. Se verifica seguridad de los puertos con el comando Show running nos encontramos con las restricciones correctamente configuradas en las interface 1 y 2 y que las demás interfaces 3 hasta la 24 se encuentran apagadas.

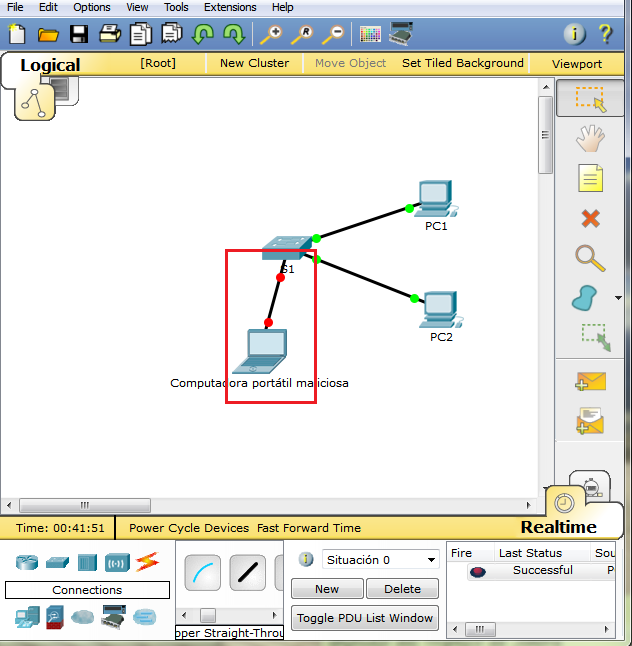

4. Para hacer pruebas de seguridad se conecta PC malicioso en puerto o interface 3 y vemos que se encuentra apagada mostrando en la topografía los puntos en color rojo

|

| Para esto agregamos un cable desde la PC portatil a puerto 3 del Switche |

5. Se habilita puerto 3 y verificamos que PC malicioso hace ping con PC1 y PC2.

Esto quiere decir que si por algun motivo dejamos un puerto utilizable alguien puede atacar la red

|

| Se habilita interface 3 con el comando: (config)#interface f0/3 (config-if)#no shutdown |

6 Podemos apreciar como se ingreso comando para activar interface 3 y finalizada la prueba nuevamente debemos apagar esta interface

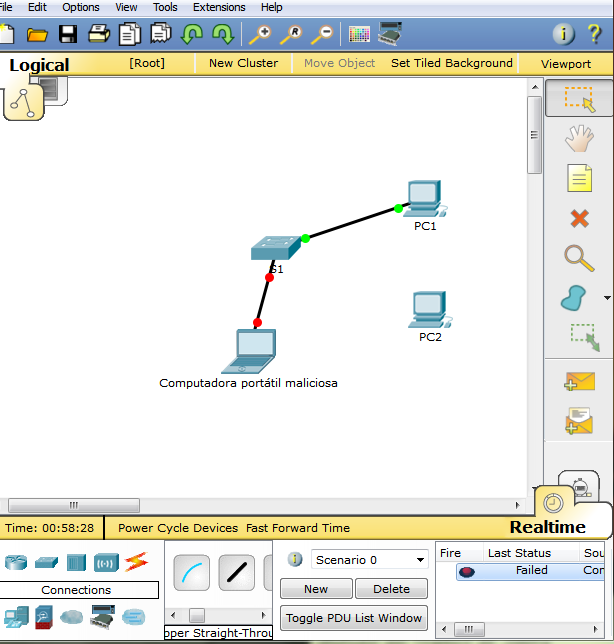

7. Se desconecta PC2 y se conecte la PC portátil maliciosa al puerto de la PC2. Se verifica que la

PC portátil maliciosa no pueda hacer ping a la PC1.

Esto debido a que los interfaces 1 y 2 están configuradas bajo unas restricciones configuradas anteriormente que no permiten que PC malicioso entre en la red.

|

| Se hace un ping desde PC malicioso a PC1 automaticamente el Switche deshabilita el puerto por seguridad |

8. Verificamos infracciones cometidas en puerto o interface 2 del Switch, encontramos como se agrega en el listado que la interface 2 ha sido apagada y nos muestra la direccion fisica del PC malicioso que quería realizar dicha conexión o ataque mal intencionado.

|

| el comando utilizado para ver estas infracciones es: #show interface f0/2 |

9. Se desconecta la PC portátil maliciosa y se vuelve a conectar la PC2. Se verifica que la PC2 pueda

hacer ping a la PC1 Se guarda configuraciones con comando WR y listo con esta serie de pruebas podemos confirmar que nuestra configuracion de seguridad para Switche S1 fue concluyente.

|

| Se hace ping nuevamente de PC2 a PC1 funciona correctamente se guarda configuración con comando #WR |

COMANDOS UTILIZADOS

Ingresa a las interfaces simultaneamente para configurar

(config)#interface range f0/1-24

Establecer seguridad maxima:

(config-if-range)#switchport mode acces

(config-if-range)#switchport port-security

(config-if-range)#switchport port-security maximum 1

reconconocer mac del puerto:

(config)#switchport port-security mac-address stick

Agrega seguridad se para proteger, restringir o apagar interface

(config-if-range)#switchport port-security violation protect, restric, shutdown

Apagar interfaces simultaneamente

(config)#interface range f0/3-24

shutdown

Guardar configuración

#wr

ERRORES Y SOLUCIONES

Me encontre con que estaba haciendo pruebas de seguridad de puerto con interface 3 cuando debia haber hecho con interface 2 pero luego de haber visto el problema entre a trabajar con la interface 2 conectando con pc malicioso para hacer las pruebas correctas de seguridad

CONCLUSIONES

- Aprendí a configurar la seguridad de cada uno de los puertos de un Switch con los comandos correspondientes y las medidas establecidas.

-saber y tener presente que un ataque se puede presentar por una mala administración puede ser grabe por lo tanto es muy importante saber que estamos haciendo y configurando a la hora de aplicar una restricción de seguridad.

-hacer pruebas correctas para vulnerar la red es muy importante para saber que tipo de falla tuvimos en nuestra configuración.

-Tener siempre presente que las seguridad y un buen orden nos evita cometer errores que pueden ser fatales por ello las pruebas deben funcionar correctamente.

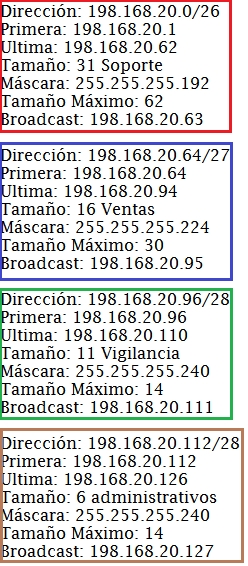

CONFIGURACIÓN DE VLAN

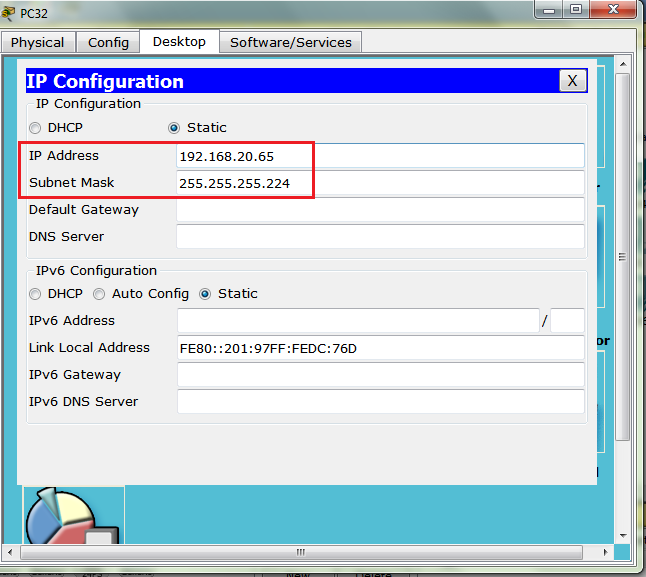

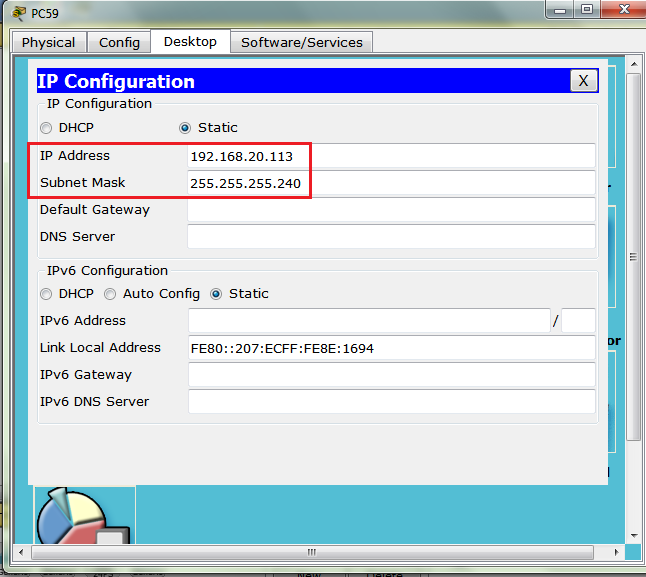

Se crea VLSM para equipos de soporte, ventas, vigilancia, administradores

estas se ingresan en cada uno de los equipos correspondientes al area

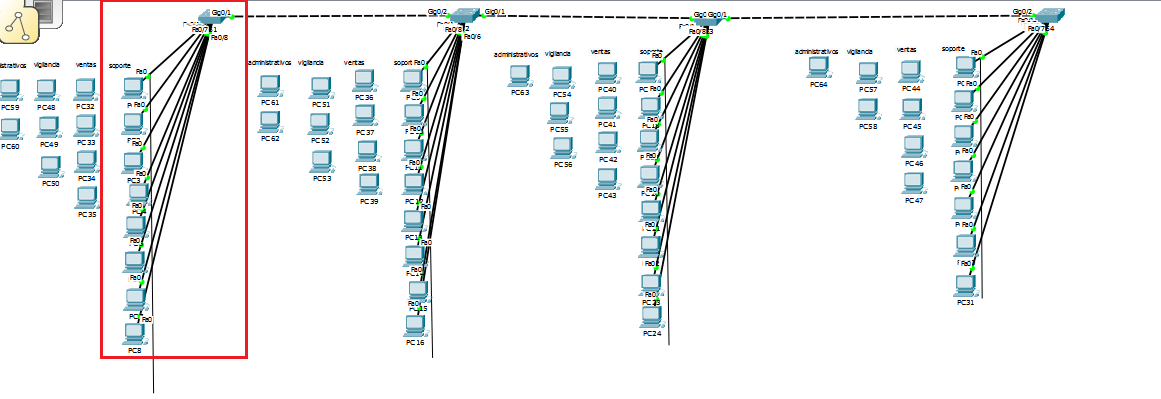

Se crean 4 interfaces VLAN en un mismo Switche en modo de acceso esto aplica para S1,S2,S3,S4.

Podemos observar que por cada recuadro de diferente color tenemos una VLAN asignada a un área especifica.

Nota: se crea una quinta interface VLAN que nos va a soportar las conexiones entre Switches con los puertos GigaBit esta se crea en modo troncal y aplica para S1,S2,S3,S4. Se puede observar en recuadro amarillo.

|

Se verifican puertos organizados según su VLAN correspondiente con el área aplica para S1,S2,S3,S4.

Se configuran protocolos de seguridad tambien aplica para S1,S2,S3,S4.

Se crean contraseñas tanto para al ingreso del Switche para conexión SSH se habilita protocolo SSH se hacen configuraciones de seguridad y encriptacion para poder acceder remotamente

Se deben activar todas las interfaces VLAN configuradas de cada área, aplica para S1,S2,S3,S4.

Se conectan Switches por puertos Gigabit configurados en modo troncal, sucesivamente con los demas Switches

Se ingresa direcciones IP a los host de acuerdo al los rangos VLCM respetando cada una de las areas esto apica para 31 host de soporte, 16 host de ventas, 11 host de vigilancia y 6 host administrativos.

En las fotos solo podemos apreciar 4 host siendo cada uno de una area diferente

Se conectan Host con Switches respetando cada uno de los puertos configurados en la VLAN de su área esto aplica tambien para S1,S2,S3,S4.

Es decir si en S1 se configuraron puertos de 1 a 8 para soporte, los Host de soporte se conectan del puerto 1 al 8 en el Switch.

Se conectan todos los host con los Switches ya configurados y en sus puertos de cada área

Se hacen pruebas de PING entre los host de su misma área verificar que todos tengan conexión y den respuesta al paquete enviado.

Por ultimo probamos que nuestra configuración de acceso remoto con SSH que aplicamos anteriormente a los Switches S1,S2,S3,S4 halla quedado correctamente.

Ejemplo: Accedemos desde un host que corresponda a la misma VLAN configurada. Por medio de cmd establecemos conexion SSH en este caso con Switche S3.

COMANDOS UTILIZADOS

(config)#vlan 5

(config-if-vlan)#name prueba

(config-if-vlan)#exit

(config)#interface range fastEthernet 0/1-8

(config-if-range)# switchport mode access

(config-if-range)# switchport access vlan 10

(config-if-range)# do sh vlan

(config)#interface range fastEthernet 0/11

(config-if-)# switchport mode access vlan 5

(config-if-)# do sh vlan

Configurar puertos Gbit en modo troncal

(config)#interface range gigabitEthernet g0/1-2

(config-if-range)# switchport mode trunk

(config-if-range)# switchport trunk native vlan 10

config-if-range)# do sh vlan

limitaciones contraseña al dispositivo:

(config)#enable password xxx

(config)#enable secret xxx

contraseña terminal

(config)#line console 0

(config)#password xxx

(config)#login

para encriptar contraseñas

(config)#service password-encryption

Configura nombre de dominio

(config)# ip domain-name cisco.com

Cifrar claves RSA configurar longitud de bits

(config)#crypto key generate rsa

Desconecta por 30 minutos de no usar ssh

(config)#ip ssh time-out 30

(config)#ip ssh authentication-retries 3

Habilitar de SSH version 2

(config)#ip ssh version 2

Crear usuario SSH con 3 intentos y contraseña

(config)#username xxxxxx privilege 3 password xxxx

Linea donde se aplicara el SSH

(config)#line vty 0 4

Activa el SSH en la Line VTY

(config-line)#transport input ssh

Para que se haga uso del usuario

(config-line)#login local

(config-line)#password xxx

(config-line)#login

ERRORES Y SOLUCIONES

Configure correctamente el modo SSH en los Switches pero en S4 la conexión desde la Host remoto no me respondía debido a que olvide configurar comandos (config-line)#transport input ssh, (config-line)#login local, (config-line)#password xxx, (config-line)#login siendo estos los que me permiten activar modo SSH con su seguridad, verifique esto e hice pruebas y me funciono correctamente desde hosts de soporte de S4 a la ip 198.168.20.62.

CONCLUSIONES

-Al aplicar los rangos VLCM se debe ser muy exacto a la hora de configurar los host y las ip VLAN ya que esto nos puede generar un gran doble trabajo.

-El uso de recursos como implementar las VLAN para separar áreas es de gran importancia ya que evita grandes costos y tener muchos dispositivos.

-Se debe tener un buen orden a la hora de conectar los host con cada una de sus interfaces configuradas específicamente para su área.

-Estas confuguraciones requieren de un gran tiempo dependiendo la cantidad de host y dispositivos pero vale la pena ya que estamos hablando de evitar problemas de seguridad, ahorrando costos y espacio a una empresa.

-cada comando y configuracion debe ser ensayada y probada continuamente para no cometer algún tipo de error que pueda quitar mas tiempo de lo normal.

-El uso de recursos como implementar las VLAN para separar áreas es de gran importancia ya que evita grandes costos y tener muchos dispositivos.

-Se debe tener un buen orden a la hora de conectar los host con cada una de sus interfaces configuradas específicamente para su área.

-Estas confuguraciones requieren de un gran tiempo dependiendo la cantidad de host y dispositivos pero vale la pena ya que estamos hablando de evitar problemas de seguridad, ahorrando costos y espacio a una empresa.

-cada comando y configuracion debe ser ensayada y probada continuamente para no cometer algún tipo de error que pueda quitar mas tiempo de lo normal.

like

ResponderBorrarthanks it a lot

ResponderBorrarExcelente me funciono

ResponderBorrar